Die US-Regierung hat am Donnerstag eine neue Cybersicherheitswarnung veröffentlicht, in der vor den Versuchen nordkoreanischer Bedrohungsakteure gewarnt wird, E-Mails zu versenden, die so aussehen, als kämen sie von legitimen und vertrauenswürdigen Parteien. Die gemeinsame Mitteilung wurde von der Nationalen Sicherheitsagentur (NSA), dem Federal Bureau of Investigation (FBI) und dem Außenministerium herausgegeben.

Laut NSA nutzt die Demokratische Volksrepublik Korea (DVRK) diese Spear-Phishing-Kampagnen, um Geheimdienstinformationen über geopolitische Ereignisse, die Außenpolitikstrategien von Gegnern und jegliche Informationen, die die Interessen der DVRK betreffen, zu sammeln, indem sie unrechtmäßig Zugang zu den privaten Dokumenten, Forschungen und Kommunikationen der Zielpersonen erlangt.

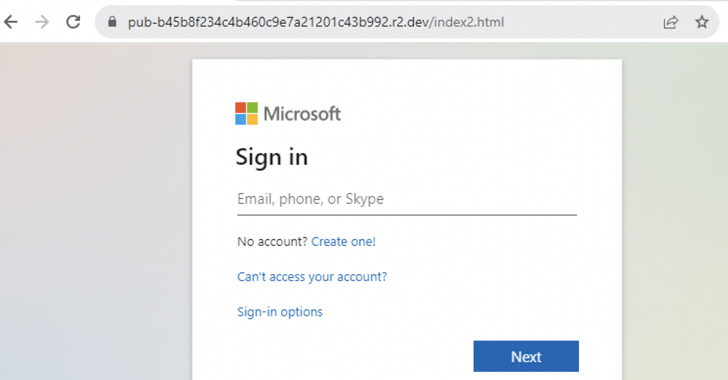

Die Technik besteht speziell darin, schlecht konfigurierte DMARC-Politiken (DNS Domain-based Message Authentication, Reporting, and Conformance) auszunutzen, um soziale Engineering-Versuche zu verbergen. Dadurch können die Bedrohungsakteure gefälschte E-Mails senden, als ob sie von einem legitimen Domain-E-Mail-Server stammen.

Die missbräuchliche Nutzung schwacher DMARC-Richtlinien wurde einem nordkoreanischen Aktivitätscluster zugeschrieben, der in der Cybersicherheitsgemeinschaft unter dem Namen Kimsuky bekannt ist. Kimsuky, auch bekannt als APT43, Black Banshee, Emerald Sleet, Springtail, TA427 und Velvet Chollima, ist ein Schwesterverband der Lazarus-Gruppe und ist mit dem Aufklärungshauptbüro (RGB) verbunden.

Proofpoint berichtete letzten Monat, dass Kimsuky diese Methode seit Dezember 2023 als Teil einer breiteren Bemühung einsetzt, außenpolitische Experten für ihre Meinungen zu Themen wie nukleare Abrüstung, US-südkoreanische Politik und Sanktionen zu ins Visier zu nehmen.

Die Sicherheitsfirma beschreibt den Gegner als „versierten Experten für soziales Engineering“, der bekannt dafür ist, seine Ziele über einen längeren Zeitraum durch eine Reihe harmloser Gespräche zu gewinnen. Die Hackergruppe verwendet verschiedene Aliasnamen, die sich als nordkoreanische Experten in Denkfabriken, Akademien, Journalismus und unabhängiger Forschung ausgeben.

Die Ziele werden oft gebeten, ihre Gedanken zu diesen Themen per E-Mail oder in einem formellen Forschungspapier oder Artikel zu teilen. Laut Proofpoint wird Malware oder Credential Harvesting nie direkt an die Ziele gesendet, ohne dass mehrere Nachrichten ausgetauscht wurden, und wird von dem Bedrohungsakteur selten verwendet.

Viele der von TA427 gefälschten Einheiten haben DMARC-Richtlinien nicht aktiviert oder durchgesetzt, was es solchen E-Mail-Nachrichten ermöglicht, Sicherheitskontrollen zu umgehen und selbst bei fehlgeschlagenen Überprüfungen zugestellt zu werden.

Darüber hinaus wurde beobachtet, dass Kimsuky „kostenlose E-Mail-Adressen verwendet, die dieselbe Persona im Antwortfeld vortäuschen, um das Ziel davon zu überzeugen, dass es mit legitimen Mitarbeitern interagiert.“

In einer von der US-Regierung hervorgehobenen E-Mail gab sich der Bedrohungsakteur als legitimer Journalist aus, der ein Interview von einem nicht genannten Experten zu Nordkoreas Plänen für die nukleare Aufrüstung suchte, wobei ausdrücklich darauf hingewiesen wurde, dass sein E-Mail-Konto vorübergehend gesperrt würde und forderte den Empfänger auf, auf seine persönliche E-Mail zu antworten, welche ein gefälschtes Konto war, das den Journalisten nachahmte.

Organisationen wird empfohlen, ihre DMARC-Richtlinien zu aktualisieren, damit ihre E-Mail-Server E-Mails, die die Überprüfungen nicht bestehen, als verdächtig oder Spam behandeln (d. h. in Quarantäne stellen oder ablehnen) und aggregierte Feedback-Berichte erhalten, indem sie eine E-Mail-Adresse in der DMARC-Aufzeichnung einrichten.