Ein Bedrohungsforscher hat eine neue Schwachstelle durch willkürliche Befehlseinschleusung und eine eingebaute Backdoor in mehreren ausgemusterten Modellen von D-Link Network Attached Storage (NAS) Geräten aufgedeckt.

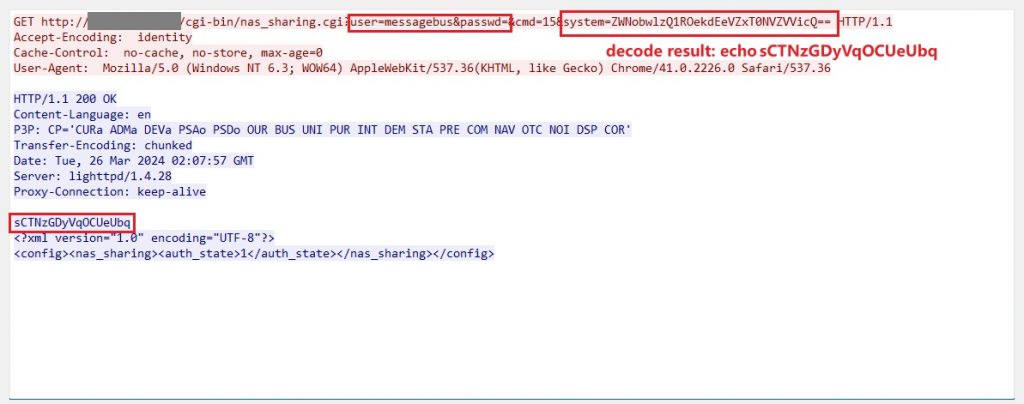

Der Forscher, bekannt unter dem Namen ‚Netsecfish‘, erklärte, dass das Problem im Skript ‚/cgi-bin/nas_sharing.cgi‘ liegt und den HTTP GET Request Handler betrifft.

Die zwei Hauptprobleme, die zu der Schwachstelle, gekennzeichnet als CVE-2024-3273, führen, sind ein Backdoor-Zugang durch ein hartkodiertes Konto (Benutzername: „messagebus“ und kein Passwort) und ein Befehlseinschleusungsproblem über den „system“-Parameter.

In Kombination ermöglicht dies einem Angreifer, aus der Ferne Befehle auf dem Gerät auszuführen.

Die Befehlseinschleusungsschwachstelle entsteht, wenn ein base64-kodierter Befehl über einen HTTP GET-Anfrage zum „system“-Parameter hinzugefügt wird, der dann ausgeführt wird.

„Die erfolgreiche Ausnutzung dieser Schwachstelle könnte es einem Angreifer ermöglichen, willkürliche Befehle auf dem System auszuführen, was zu unbefugtem Zugriff auf sensible Informationen, Änderungen an Systemkonfigurationen oder Dienstausfällen führen könnte“, warnt der Forscher.

Die von CVE-2024-3273 betroffenen Gerätemodelle sind:

- DNS-320L Version 1.11, Version 1.03.0904.2013, Version 1.01.0702.2013

- DNS-325 Version 1.01

- DNS-327L Version 1.09, Version 1.00.0409.2013

- DNS-340L Version 1.08

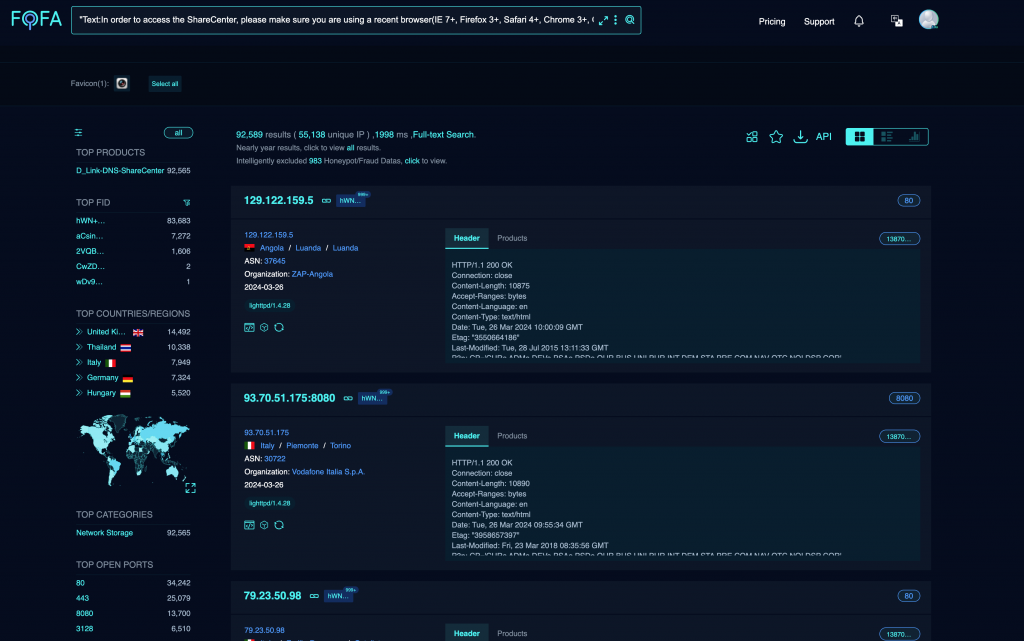

Netsecfish zufolge zeigen Netzwerkscans, dass über 92.000 anfällige D-Link NAS-Geräte online und durch diese Schwachstellen angreifbar sind.

Keine verfügbaren Patches

Nachdem D-Link bezüglich der Schwachstelle und der Möglichkeit eines Patches kontaktiert wurde, teilte der Hersteller mit, dass diese NAS-Geräte das Ende ihrer Lebensdauer (EOL) erreicht haben und nicht mehr unterstützt werden.

„Alle D-Link Network Attached Storage Geräte wurden vor vielen Jahren als End of Life und End of Service Life eingestuft [und] die Ressourcen, die mit diesen Produkten verbunden sind, haben ihre Entwicklung eingestellt und werden nicht mehr unterstützt“, erklärte der Sprecher.

D-Link empfiehlt, diese Produkte auszumustern und durch Geräte zu ersetzen, die Firmware-Updates erhalten.

Der Sprecher teilte BleepingComputer außerdem mit, dass die betroffenen Geräte nicht über automatische Online-Update-Funktionen oder Kundenservice-Features verfügen, um Benachrichtigungen zu versenden, wie es bei aktuellen Modellen der Fall ist.

Daher beschränkte sich der Hersteller darauf, gestern ein Sicherheitsbulletin zu veröffentlichen, um auf die Schwachstelle und die Notwendigkeit, diese Geräte sofort auszumustern oder zu ersetzen, aufmerksam zu machen.

D-Link hat eine spezielle Support-Seite für Altgeräte eingerichtet, auf der Besitzer in Archiven nach den neuesten Sicherheits- und Firmware-Updates suchen können.

Wer darauf besteht, veraltete Hardware zu verwenden, sollte zumindest die neuesten verfügbaren Updates anwenden, auch wenn diese neu entdeckte Probleme wie CVE-2024-3273 nicht beheben.

Zudem sollten NAS-Geräte niemals dem Internet ausgesetzt werden, da sie häufig zum Diebstahl von Daten oder zur Verschlüsselung in Ransomware-Angriffen gezielt werden.