Eine groß angelegte Phishing-Kampagne missbraucht Microsoft Sway, ein cloudbasiertes Tool zur Erstellung von Online-Präsentationen, um Microsoft 365-Nutzer dazu zu bringen, ihre Zugangsdaten preiszugeben.

Die Angriffe wurden im Juli 2024 von Netskope Threat Labs entdeckt, nachdem ein dramatischer Anstieg der Angriffe um das 2000-Fache festgestellt wurde. Diese Angriffe nutzten Microsoft Sway zur Erstellung von Phishing-Seiten, die darauf abzielen, Microsoft 365-Zugangsdaten zu stehlen. Im Vergleich zur minimalen Aktivität in der ersten Jahreshälfte zeigt dieser Anstieg die enorme Dimension dieser Kampagne.

Die Kampagne richtete sich hauptsächlich an Nutzer in Asien und Nordamerika, wobei besonders die Technologie-, Fertigungs- und Finanzsektoren im Fokus standen.

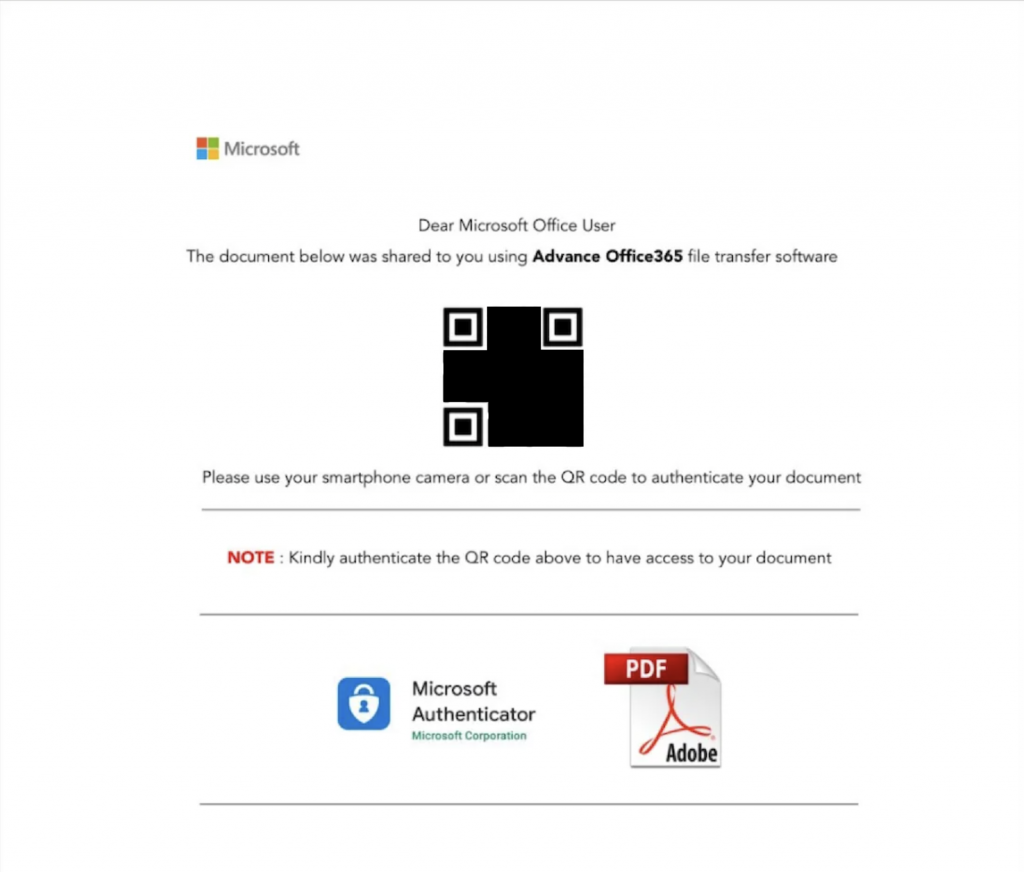

Die Phishing-E-Mails leiteten potenzielle Opfer auf Landingpages weiter, die auf der sway.cloud.microsoft-Domain gehostet wurden. Dort wurden die Opfer aufgefordert, QR-Codes zu scannen, die sie dann auf weitere bösartige Websites führten.

Angreifer ermutigen die Opfer oft, QR-Codes mit ihren mobilen Geräten zu scannen, die in der Regel über schwächere Sicherheitsmaßnahmen verfügen. Dadurch steigt die Wahrscheinlichkeit, dass Sicherheitskontrollen umgangen werden und die Opfer ungehindert auf Phishing-Seiten zugreifen können.

„Da die URL in einem Bild eingebettet ist, können E-Mail-Scanner, die nur textbasierte Inhalte durchsuchen, umgangen werden“, erklärten die Sicherheitsforscher. „Zusätzlich könnte ein Nutzer, der einen QR-Code erhält, ein anderes Gerät, wie z. B. sein Mobiltelefon, verwenden, um den Code zu scannen. Da die Sicherheitsmaßnahmen auf mobilen Geräten, insbesondere auf persönlichen Handys, normalerweise nicht so streng sind wie auf Laptops und Desktops, sind die Opfer oft anfälliger für Missbrauch.“

Um die Effektivität der Kampagne weiter zu steigern, setzten die Angreifer auf transparente Phishing-Methoden. Dabei wurden die gestohlenen Zugangsdaten und Multi-Faktor-Authentifizierungscodes genutzt, um die Opfer in ihre Microsoft-Konten einzuloggen, während ihnen die legitime Anmeldeseite angezeigt wurde.

Zudem verwendeten sie Cloudflare Turnstile, ein Tool, das Websites vor Bots schützen soll, um den Phishing-Inhalt ihrer Landingpages vor statischen Scannern zu verbergen. Dies half dabei, den guten Ruf der Phishing-Domain aufrechtzuerhalten und eine Blockierung durch Webfilter-Dienste wie Google Safe Browsing zu vermeiden.

Microsoft Sway wurde bereits vor fünf Jahren in der PerSwaysion-Phishing-Kampagne missbraucht, bei der es ebenfalls um den Diebstahl von Office 365-Zugangsdaten ging. Damals wurden hochrangige Personen in kleinen und mittelständischen Finanzdienstleistungsunternehmen, Anwaltskanzleien und Immobilienfirmen ins Visier genommen.

Laut Sicherheitsforschern von Group-IB fielen mehr als 20 % der erbeuteten Office 365-Konten auf Führungskräfte, Präsidenten und Geschäftsführer von Unternehmen in den USA, Kanada, Deutschland, dem Vereinigten Königreich, den Niederlanden, Hongkong und Singapur.