Bedrohungsakteure haben eine Schwachstelle in Fortinet Forticlient EMS ausgenutzt, um unbefugt RMM-Tools und PowerShell-Backdoors auf den Ziel-Systemen zu installieren.

Die von den Bedrohungsakteuren ausgenutzte Schwachstelle war CVE-2023-48788. Zudem wurde eine externe eingehende Netzwerkverbindung festgestellt, die mit dem FCMdaemon-Prozess verbunden war, gefolgt vom Herunterladen und Ausführen von RMM-Tools oder PowerShell-basierten Backdoors.

Fortinet hat diese Schwachstelle jedoch im März 2024 adressiert, und ihre Schwere wurde mit 9.8 (Kritisch) bewertet.

Ausnutzung der Fortinet-Schwachstelle

Diese Schwachstelle ermöglicht es nicht authentifizierten Nutzern, Befehle mit SYSTEM-Rechten durch speziell gestaltete Nachrichten auszuführen. Zusätzlich wurde ein kompletter Bericht über die Ausnutzung von den Forschern von Horizon3 veröffentlicht.

Um eine kurze Erklärung zu geben, war CVE-2024-48788 mit einer SQL-Injektion in Forticlient EMS-Anwendungen verbunden.

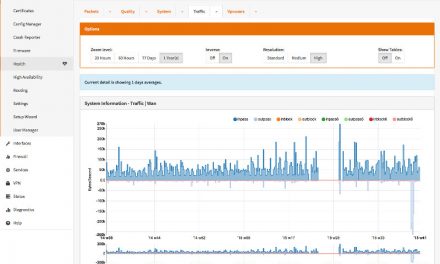

Dennoch beginnt die Ausnutzung durch die Bedrohungsakteure mit einer externen IP-Adresse, die versucht, mit einer speziell gestalteten Anfrage über Port 8013 mit dem FCMdaemon-Prozess der Forticlient EMS-Anwendung zu verbinden, so der Bericht von Red Canary.

Wenn die Forticlient-Anwendung eine ungepatchte Version ausführt, kann sie eine speziell gestaltete Nachricht von den Bedrohungsakteuren erhalten, die zu einem SQL-Injektionsangriff führt.

Weiterhin nutzten die Bedrohungsakteure diese SQL-Injektion, um xp_cmdshell zu aktivieren, um Befehle über cmd.exe auszuführen.

Ist der Angriff erfolgreich, wird die cmd.exe-Instanz von sqlserver.exe (läuft unter \MSSQL14.FCEMS) gestartet, wodurch SYSTEM-Ebene-Befehle ausgeführt werden.

Dies war jedoch nur der erste Teil der Ausnutzung durch die Bedrohungsakteure.

Nachdem sie diese Verbindung mit erhöhten Privilegien hergestellt haben, verwenden sie PowerShell Invoke-WebRequest-Cmdlets, um eine Windows-Installer-Datei (.msi) von einer bösartigen IP-Adresse herunterzuladen.

Die MSI-Installer verwendeten in der Regel ein Remote Monitoring and Management (RMM)-Tool. Die Bedrohungsakteure starteten dieses Tool mit dem msiexec.exe-Prozess.

In einigen Fällen wurden auch Fehlschläge bei der Installation von RMM-Tools und erfolglose Versuche der PowerShell-Backdoor-Bereitstellung bemerkt. Eine redigierte Version der verschleierten Befehle finden Sie unten.

Zusätzlich benötigten die Bedrohungsakteure nur 36 Sekunden bis 47 Minuten vom ersten Zugriff bis zur Installation der RMM-Tools oder Backdoor.

Wie kann man patchen?

Wenn Sie eine Forticlient EMS-Anwendung mit der Version FortiClientEMS 7.2.0 bis 7.2.2 oder FortiClientEMS 7.0.1 bis 7.0.10 ausführen, wird empfohlen, auf die neueste Version zu aktualisieren, um zu verhindern, dass diese Schwachstelle von Bedrohungsakteuren ausgenutzt wird.

Weitere Informationen finden Sie in diesem Sicherheitshinweis von Fortinet. Wenn Sie nach einer Problemumgehung suchen, können die folgenden Schritte befolgt werden:

- Suchen Sie nach Verbindungen von unbekannten externen IP-Adressen zum FCMdaemon.exe-Prozess auf dem EMS-Client.

- Suchen Sie nach PowerShell-Prozessen, die cmd.exe mit sqlserver.exe als übergeordnetem Prozess starten.

- Überprüfen Sie auf Muster bei der Verwendung von Invoke-WebRequest zum Herunterladen von MSI-Dateien aus externen Netzwerkadressen.

- Sie können entweder eine Zulassungs- oder Sperrliste verwenden, um die unbefugte Installation von RMM-Tools in Ihrer Umgebung zu verhindern.