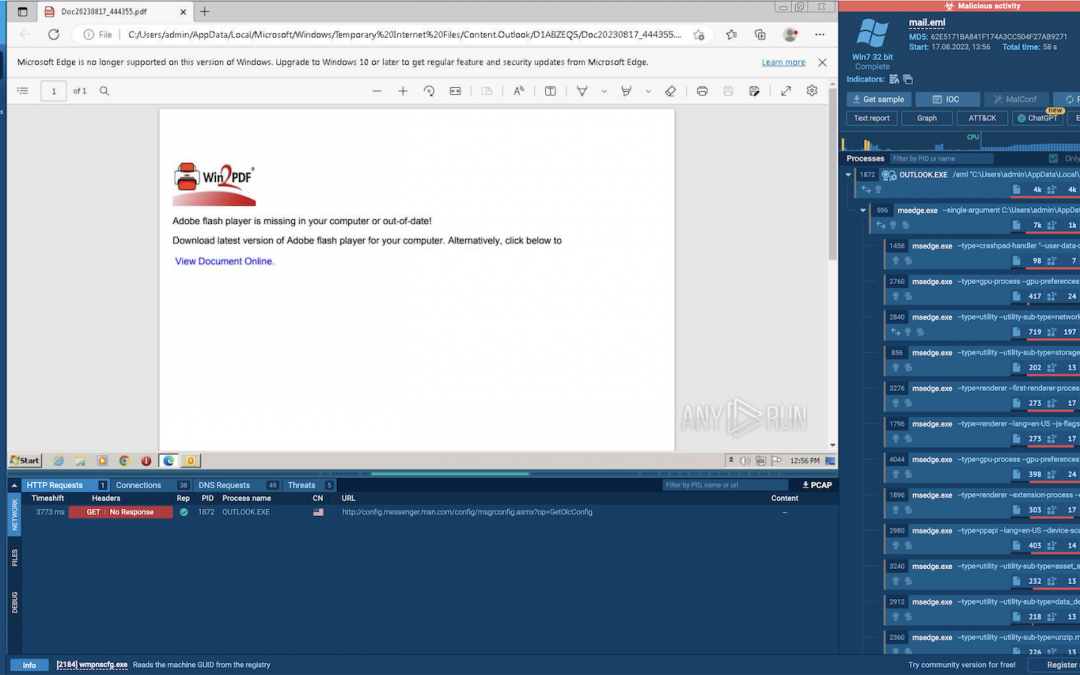

Interaktive Malware-Sandbox – Kostenlose Dateianalyse, Live-Malware-Jagd & Bedrohungsintelligenz

Die Vielseitigkeit von Malware-Sandboxes geht über die Verhaltensanalyse hinaus und macht sie in vielen Kontexten zu wertvollen Ressourcen. Die Liste der Anwendungsfälle wird noch größer, wenn man eine Schicht der Interaktivität hinzufügt, die von Tools wie dem...

Ethereum-Mitgründer Vitalik Buterin sagt, dass sein X-Konto infolge eines SIM-Swap bei T-Mobile gehackt wurde.

Ethereum-Mitgründer Vitalik Buterin erklärte, jemand habe T-Mobile "sozial engineered", um seine Telefonnummer zu übernehmen, was ausreichte, um sein X (Twitter) Konto zu hacken. Buterin teilte mit, er habe "endlich" seinen T-Mobile-Telefonaccount zurückbekommen,...

Facebook trainiert seine KI mit Ihren Daten

Während META, das Unternehmen hinter Facebook, weiterhin seine generativen künstlichen Intelligenz-Tools entwickelt, können Sie nun die Entfernung einiger der persönlichen Daten anfordern, die das Unternehmen zur Schulung seines AI-Modells verwendet. Es gibt jedoch...

Hacker entwenden Kryptowährung im Wert von 53 Millionen Dollar von CoinEx

Die globale Kryptowährungsbörse CoinEX teilte mit, dass Hacker ihre aktiven (Hot) Wallets angegriffen und große Mengen an digitalen Vermögenswerten entwendet haben, die zur Unterstützung der Plattformbetriebe verwendet wurden. Der Vorfall ereignete sich am 12....

SAP-Sicherheitslücken ermöglichen Angreifern Code-Injektion

SAP hat seine Sicherheitspatches für den Monat September veröffentlicht, bei denen 13 Schwachstellen in Bezug auf Informationsfreigabe, Code-Injektion, Speicherbeschädigung und mehr behoben wurden. Die Schweregrade dieser Schwachstellen reichen von 2.7 (Niedrig) bis...

Die „Redfly“-Hacker hatten sechs Monate lang Zugang zum Netzwerk eines Stromversorgers

Eine Spionagegefahrgruppe, bekannt als "Redfly", hat sich in das Netzwerk einer nationalen Elektrizitätsorganisation in Asien gehackt und sechs Monate unbemerkt Zugriff darauf behalten. Diese neuen Erkenntnisse stammen von Symantec. Sie fanden Hinweise auf Aktivitäten...

HPE OneView: Schwachstellen ermöglichen Umgehung der Authentifizierung

In der Software Hewlett Packard Enterprise OneView wurden drei Sicherheitslücken identifiziert, die potenziell aus der Ferne ausgenutzt werden können, um die Authentifizierung zu umgehen, sensible Informationen offenzulegen und einen Denial-of-Service (DoS)-Angriff...

CISA warnt: Hacker nutzen Schwachstellen in Fortinet und Zoho aus

Die U.S. Cybersecurity and Infrastructure Security Agency (CISA) hat am Donnerstag gewarnt, dass mehrere Nationenstaaten Sicherheitslücken in Fortinet FortiOS SSL-VPN und Zoho ManageEngine ServiceDesk Plus ausnutzen, um unbefugten Zugriff zu erlangen und auf...

Mac-Nutzer aufgepasst: Malvertising-Kampagne verbreitet Atomic Stealer macOS-Malware

Es wurde eine neue Malvertising-Kampagne entdeckt, die eine aktualisierte Version einer macOS-Stehlware namens Atomic Stealer (oder AMOS) verbreitet. Dies deutet darauf hin, dass sie aktiv von ihrem Autor gewartet wird. Atomic Stealer, eine Golang-Malware von der...

Datenleck bei Johnson & Johnson: IBM-Datenpanne gefährdet Kundendaten

Johnson & Johnson Health Care Systems (Janssen) informierte kürzlich seine CarePath-Kunden über einen Datenverstoß durch einen Drittanbieter bei IBM, der zur Kompromittierung ihrer sensiblen Informationen führte. IBM ist ein Technologiedienstleister für Janssen...