Hacker kapern Antivirus-Software mit SbaProxy-Hacking-Tool

Forscher von LevelBlue Labs haben eine neue Taktik entdeckt, bei der Bedrohungsakteure legitime Antivirus-Software für bösartige Zwecke kapern. Dieser ausgeklügelte Angriff nutzt ein Werkzeug namens SbaProxy, das sich als legitime Antivirus-Komponente tarnt, um...

Samsung zahlt 1.000.000 Dollar für RCEs im sicheren Tresor der Galaxy-Geräte

Samsung hat ein neues Bug-Bounty-Programm für seine Mobilgeräte gestartet und bietet Belohnungen von bis zu 1.000.000 Dollar für Berichte, die kritische Angriffsszenarien demonstrieren. Das neue Programm, das als "Important Scenario Vulnerability Program (ISVP)"...

Mysteriöse Shopify-Abbuchungen: Kreditkarteninhaber weltweit betroffen

Weltweit berichten Menschen von mysteriösen Abbuchungen in Höhe von $1 oder $0 von Shopify-charge.com auf ihren Kreditkartenabrechnungen, obwohl sie nichts gekauft haben. Diese Abbuchungen erscheinen willkürlich und betreffen sowohl physische als auch virtuelle...

Schwachstellen in Proofpoint-Einstellungen ermöglichten den Versand von Millionen Phishing-E-Mails

Eine massive Phishing-Kampagne, genannt "EchoSpoofing", nutzte nun behobene, schwache Berechtigungen im E-Mail-Schutzdienst von Proofpoint aus, um täglich Millionen gefälschter E-Mails zu versenden. Diese E-Mails imitierten große Unternehmen wie Disney, Nike, IBM und...

Bedrohungsakteure nutzen ChatGPT für ausgeklügelte Angriffe

Cyberkriminelle nutzen zunehmend große Sprachmodelle, um schädlichen Code zu generieren, der über Phishing-E-Mails verbreitet wird und verschiedene Schadsoftware wie Rhadamanthys, NetSupport, CleanUpLoader, ModiLoader, LokiBot und Dunihi herunterlädt. Diese...

Microsoft warnt: Ransomware-Gruppen nutzen VMware ESXi Authentifizierungs-Bypass in Angriffen aus

Microsoft hat heute davor gewarnt, dass Ransomware-Gruppen aktiv eine VMware ESXi Authentifizierungs-Bypass-Schwachstelle in ihren Angriffen ausnutzen. Diese mittlere Sicherheitslücke, bekannt als CVE-2024-37085, wurde von den Microsoft-Sicherheitsforschern Edan...

Neue Spekula-Tool nutzt Outlook für Remote-Code-Ausführung in Windows

Ein neues Tool namens "Specula", das von der Cybersicherheitsfirma TrustedSec entwickelt wurde, zeigt, wie Microsoft Outlook in ein C2-Beacon verwandelt werden kann, um Remote-Code auszuführen. Dieses C2-Framework funktioniert, indem es eine benutzerdefinierte...

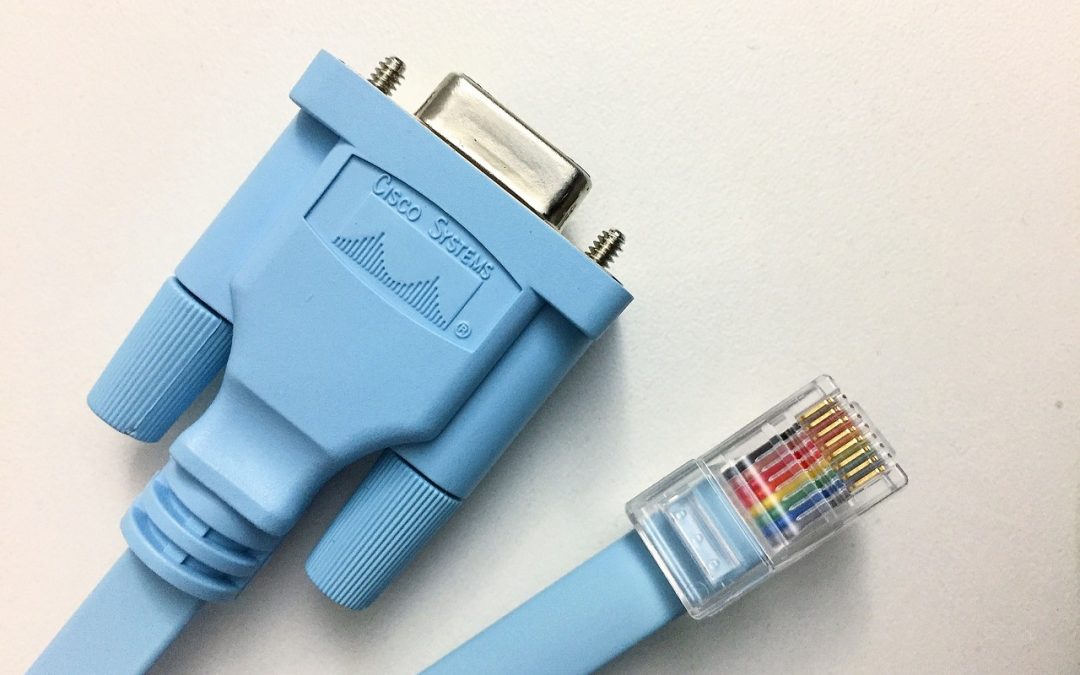

Kritische RADIUS-Protokoll-Schwachstelle betrifft mehrere Cisco-Produkte

Eine kritische Schwachstelle im Remote Authentication Dial-In User Service (RADIUS)-Protokoll wurde offengelegt, die mehrere Cisco-Produkte betrifft. Die Schwachstelle mit der Kennung CVE-2024-3596 ermöglicht es einem Angreifer, gefälschte RADIUS-Antworten zu...

Hacker missbrauchen Microsoft Office Forms für Zwei-Stufen-Phishing-Angriffe

Cyberkriminelle nutzen zunehmend Microsoft Office Forms, um ausgeklügelte Zwei-Stufen-Phishing-Angriffe zu starten. Dabei werden ahnungslose Nutzer dazu gebracht, ihre Microsoft 365 (M365) Anmeldedaten über Office Forms preiszugeben. Bedrohungsakteure verwenden eine...

Acronis warnt vor Cyber-Infrastructure-Standardpasswort, das für Angriffe missbraucht wird

Acronis hat seine Kunden gewarnt, eine kritische Sicherheitslücke in der Cyber-Infrastructure-Plattform zu patchen, die es Angreifern ermöglicht, sich mithilfe von Standard-Anmeldeinformationen Zugang zu unsicheren Servern zu verschaffen. Acronis Cyber Protect (ACI)...